Azure, GCP 등이 아닌 AWS만이 가진 장점

- 사용자 친화적

- 유연성과 편의성

원하는 OS, 프로그래밍 언어, 웹 어플리케이션 등 파이프라인 구축 시 필요한 요소를 각자의 입맛대로 사용할 수 있어 유연함. ㅅ로운 플랫폼 혹은 시스템으로 마이그레이션 할 때도 동시에 작업할 수 있게해주는 편의서 제공 - 튀어난 보안

- 훌륭한 가성비

서버 구매, 데이터베이스 생성 등 직접 만들고 관리하기에는 시간과 돈이 많이 든다. 이러한 운영, 유지, 보수에 필요한건 AWS가 맡고 사용자는 자신의 일에 집중할 수 있으며 사용한 만큼만 지불하면 된다. - 확장성과 탄력성

트래픽이 많으면 서버를 확장하고, 적으면 바로 삭제하면 되기에 쉽게 리소스를 확장하고 줄일 수 있다

IAM

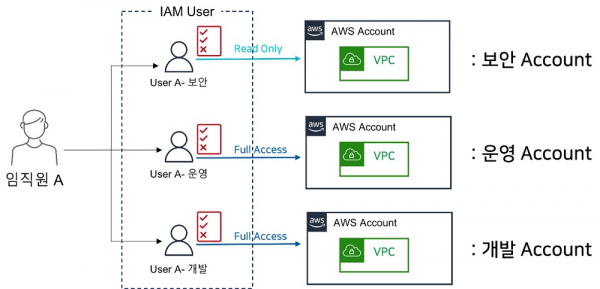

누가 어떤 리소스나 서비스를 사용할 수 있는지 접근 레벨이나 권한 관리 기능을 제공

IAM은 지역에 따라 제공되는 서비스가 아니 "유니벌설"하다. 지역(리전)설정 불필요

아마존에서는 다요소 인증(Multi-Factor authentication)을 권장하고 있다. 다른 계정(구글, 페이스북 등)이나 기계적을 통해 2차 인증을 거치는 추가적인 과정을 의미한다.

IAM으로 각 팀은 자기만

의 고유한 업무에 필요한 AWS 리소스에 대한사용을 허가하는 최소 권한 정책을 할 수 있다.

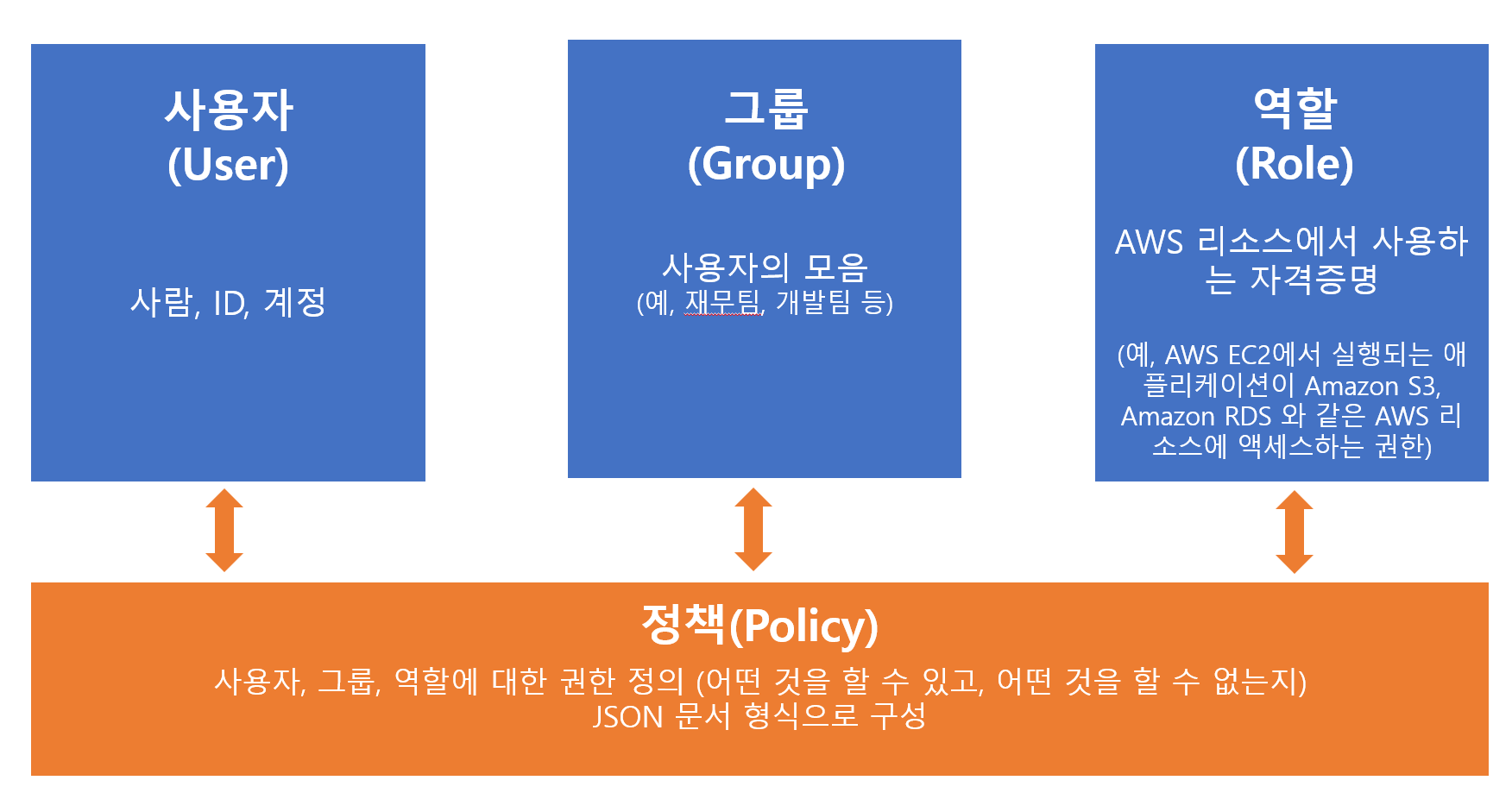

IAM에서 생성하고 관리하는 것

- 유저 - 액세스키와 비밀 키로 AWS 리소스 사용

- 그룹 - 최소 한명이상이 속해있으며, 개인이 아닌 그룹에 접근 권한을 설정으로 많은 인원 관리

- 역할 - 역할은 하나 혹은 다수의 정책을 포함. 디폴트 정책이 있는 역할이 있지만 다양한 정책을 합쳐서 새로운 역할을 만들어 유저 및 그룹에 적용 가능

- 정책 - 정책을 만들어서 최소 권한 정책을 펼칠다. 읽기 전용, 어드민, 루트 유저 권한 등 다양한 정책을 만들어 유저 및 그룹에 적용 가능

개인적인 이해로는 정책을 만들어서 리소스, 유저, 그룹에 바로 주면되지만 만약 여러 정책을 적용해야한다면 마치 칵테일 처럼 여러 술을 섞어야 한다면 그리고 그 정책을 받아야할 대상이 유저와 리소스 포함해 만개라면 그 섞어야 하는 정책마다 찾아가서 만번 줘야한다(정책이 1000개면 50,000,000번(5억번) 해야하지 않을까).

차라리 정책을 모아 역할을 만든다면 그 역할에 그저 그 만개를 적용하면 끝나고 수정한다고 해도 그 역할만 수정하면 되니 얼마나 편한가.. 그래서 역할이라는 기능이 있다고 생각한다.

'클라우드 > 업무에 바로 쓰는 AWS 입문' 카테고리의 다른 글

| RDS (1) | 2024.06.19 |

|---|---|

| EC2 (0) | 2024.06.18 |