보안 핵심 요약강의 ①

CIA Triad는 정보보안의 핵심 원칙을 나타내는 모델로, 기밀성(Confidentiality), 무결성(Integrity), **가용성(Availability)**이라는 세 가지 요소로 구성됩니다. 이 세 가지 요소는 정보 시스템 및 데이터 보호를 위한 기본적인 목표를 설정하며, 각각의 의미와 중요성은 다음과 같습니다.

1. 기밀성 (Confidentiality)

기밀성은 정보에 대한 접근 권한이 있는 사용자만 해당 정보를 열람할 수 있도록 보장하는 것입니다. 이는 민감한 데이터가 무단으로 노출되지 않도록 보호하는 것을 목표로 합니다.

- 위협 요소: 도청, 사회공학 공격, 내부자의 부주의 등.

- 보호 대책: 암호화, 접근 제어, 사용자 인증, 교육 및 훈련.

- 예시: 비밀번호 보호, 데이터 암호화 기술.

2. 무결성 (Integrity)

무결성은 정보가 정확하고 신뢰할 수 있는 상태로 유지되며, 허가된 사용자만 데이터를 수정하거나 삭제할 수 있도록 하는 것입니다. 데이터의 변조나 손상을 방지하는 것이 핵심입니다.

- 위협 요소: 불법적인 데이터 변경, 악성 코드 삽입, 시스템 오류.

- 보호 대책: 해시 검증, 디지털 서명, 접근 통제.

- 예시: 파일 무결성을 확인하기 위한 체크섬 사용.

3. 가용성 (Availability)

가용성은 인가된 사용자가 필요할 때 정보와 시스템에 지속적으로 접근 가능하도록 보장하는 것입니다. 이는 서비스 중단을 최소화하고 안정적인 운영을 유지하는 데 초점을 둡니다.

- 위협 요소: DDoS 공격, 자연재해, 하드웨어 고장.

- 보호 대책: 백업 시스템 구축, 중복 네트워크 설계, DDoS 방지 솔루션.

- 예시: 클라우드 백업을 통한 데이터 복구.

CIA Triad의 중요성

이 세 가지 요소는 상호 보완적이며 균형을 이루어야 합니다. 예를 들어, 기밀성과 무결성을 지나치게 강화하면 가용성이 저하될 수 있습니다. 따라서 조직은 정보보안 정책을 수립할 때 각 요소를 종합적으로 고려해야 합니다

방어방법

기밀성(Confidentiality)

기밀성은 민감한 정보가 허가되지 않은 사용자에게 노출되지 않도록 보호하는 것을 의미합니다. 이를 유지하기 위한 방어 방법은 다음과 같습니다:

- 암호화: 데이터 전송 및 저장 시 암호화를 적용하여 비인가자가 내용을 읽을 수 없도록 합니다

- 접근 제어: 사용자의 접근 권한을 엄격히 관리하여 민감한 정보에 대한 무단 접근을 방지합니다

- 다중 인증(MFA): 비밀번호 외에 추가 인증 수단을 적용하여 보안을 강화합니다

- 네트워크 보안: 스니핑 공격 방지를 위해 SSL/TLS와 같은 안전한 통신 프로토콜을 사용합니다

무결성(Integrity)

무결성은 데이터가 허가 없이 변경되거나 손상되지 않고 정확하게 유지되는 것을 의미합니다. 이를 유지하기 위한 방어 방법은 다음과 같습니다:

- 해시 함수: 데이터에 해시 값을 추가하여 변조 여부를 확인할 수 있도록 합니다

- 디지털 서명: 데이터 송수신 시 디지털 서명을 통해 데이터의 출처와 무결성을 검증합니다

- 액세스 제어: 최소 권한 원칙을 적용하여 불필요한 접근을 제한합니다

- 침입 탐지 시스템(IDS): 시스템 내 비정상적인 활동을 탐지하고 대응합니다

가용성(Availability)

가용성은 인가된 사용자가 필요한 시점에 정보와 시스템에 접근할 수 있도록 보장하는 것을 의미합니다. 이를 유지하기 위한 방어 방법은 다음과 같습니다:

- 백업 및 복구: 정기적인 데이터 백업과 재해복구 시스템(DR)을 통해 장애 발생 시 신속히 복구할 수 있도록 합니다

- DDoS 방어: DDoS 공격을 방어하기 위해 안티-DDoS 솔루션, 트래픽 분산 기술(IP Anycast 등)을 활용합니다

- 중복 시스템 구축: 여러 데이터 센터나 서버를 활용해 단일 장애 지점을 제거하고 지속적인 서비스 제공이 가능하도록 합니다

- 보안 패치 관리: 소프트웨어와 시스템의 최신 보안 패치를 적용하여 취약점을 제거합니다

https://www.fortinet.com/kr/resources/cyberglossary/data-integrity

https://blog.naver.com/PostView.naver?blogId=jvioonpe&logNo=221304319982

https://homouniversalis.tistory.com/104

정보보호대책

1. 기술적 대책

정보 시스템과 네트워크를 보호하기 위해 기술적인 방법을 활용하는 대책입니다.

- 주요 내용:

- 접근 통제: 사용자 인증, 권한 관리, 방화벽 설정.

- 암호화: 데이터 전송 및 저장 시 암호화 기술 적용.

- 침입 탐지 및 방지 시스템(IDS/IPS): 네트워크와 시스템의 비정상적인 접근 탐지 및 차단.

- 백업 및 복구: 데이터 손실에 대비한 정기적인 백업과 복구 체계 구축.

- 망 분리: 외부 인터넷망과 내부 업무망을 분리하여 보안 강화.

- 예시: 방화벽, VPN, SSL, 데이터베이스 보안 솔루션

2. 물리적 대책

정보자산이 위치한 물리적 공간을 보호하기 위한 대책입니다.

- 주요 내용:

- 출입 통제: 생체인식, IC카드, CCTV 설치를 통한 출입 관리.

- 시설 보호: 서버실, 데이터센터 등 주요 시설의 접근 제한 및 환경 관리(항온항습기, UPS 등).

- 재해 대비: 화재, 지진, 수해 등의 자연재해로부터 자산 보호(소화기, 방재 설비).

- 자료 보호: 백업 매체를 안전한 장소에 보관.

- 예시: CCTV, 금속 탐지기, X-ray 검색기

3. 관리적 대책

조직 차원에서 정보보호 정책과 절차를 수립하고 실행하는 대책입니다.

- 주요 내용:

- 보안 정책 수립: 정보보호 관련 규정, 표준, 지침 작성.

- 교육 및 훈련: 임직원을 대상으로 한 정기적인 보안 교육.

- 위험 관리: 자산 식별, 위협 분석 및 대응 계획 수립.

- 감사 및 모니터링: 보안 정책 준수 여부 점검 및 감사 수행.

- 비상 계획 수립: 업무 연속성 계획(BCP) 및 재난복구 계획(DRP) 마련.

- 예시: ISMS(정보보호관리체계), PIMS(개인정보관리체계), 내부 보안 감사

https://retro-blue.tistory.com/34

http://jidum.com/jidums/view.do?jidumId=589

https://exosp.com/blog/insight/smbsecurityguide

소극적/적극적 공격

소극적 공격 (Passive Attack)

정의

- 시스템이나 데이터에 직접적인 영향을 미치지 않고, 정보를 몰래 수집하거나 관찰하는 형태의 공격.

- 주로 **기밀성(Confidentiality)**을 위협하며, 탐지가 어렵지만 예방이 가능.

특징

- 데이터를 변경하거나 시스템 자원에 영향을 미치지 않음.

- 공격자는 정보를 엿듣거나 분석하여 민감한 데이터를 획득.

- 피해자가 공격 사실을 인지하지 못하는 경우가 많음.

예시

- 스니핑(Sniffing): 네트워크 트래픽을 가로채 민감한 정보를 엿듣는 행위.

- 트래픽 분석(Traffic Analysis): 암호화된 데이터의 패턴, 송수신자 정보 등을 분석하여 통신 내용을 추측.

적극적 공격 (Active Attack)

정의

- 시스템에 직접적인 변조나 방해를 가하는 공격으로, 데이터를 변경하거나 시스템 작동에 영향을 미침.

- 주로 **무결성(Integrity)**과 **가용성(Availability)**을 위협하며, 탐지가 상대적으로 쉬움.

특징

- 시스템 자원이나 데이터의 상태를 변경하거나 파괴.

- 피해자가 공격 사실을 인지할 가능성이 높음.

- 일반적으로 더 복잡하고 즉각적인 영향을 미침.

예시

- 변조(Modification): 메시지 내용 수정, 삭제, 추가 등.

- 가장(Masquerading): 신분 위장을 통해 권한 없는 접근 시도.

- 재전송(Replaying): 이전에 전송된 데이터를 다시 보내 허가된 사용자로 가장.

- 서비스 거부(Denial of Service, DoS): 시스템 자원을 고갈시켜 정상적인 서비스 제공 방해.

| 구분 | 소극적 공격 (Passive) | 적극적 공격 (Active) |

| 목표 | 정보 수집 및 관찰 | 시스템 파괴 또는 데이터 변조 |

| 시스템 자원 영향 | 없음 | 있음 |

| 위협 요소 | 기밀성(Confidentiality) | 무결성(Integrity), 가용성(Availability) |

| 탐지 여부 | 탐지가 어려움 | 탐지가 쉬움 |

| 예방/탐지 초점 | 예방 중심 | 탐지 및 방어 중심 |

https://blog.naver.com/khnkd/80186825153?viewType=pc

https://peimsam.tistory.com/398

https://security-child.tistory.com/8

IDS (Intrusion Detection System)

정의

- IDS는 침입 탐지 시스템으로, 네트워크 트래픽이나 시스템 활동을 모니터링하여 의심스러운 행동이나 보안 위협을 탐지하고 관리자에게 경고를 보내는 역할을 합니다.

- 주로 **수동적(passive)**인 방식으로 작동하며, 탐지된 위협에 대해 직접적인 조치를 취하지 않습니다.

특징

- 탐지 방식:

- 서명 기반(Signature-based): 알려진 공격 패턴과 비교하여 위협 탐지.

- 이상 기반(Anomaly-based): 정상적인 동작 모델에서 벗어난 이상 행동 탐지.

- 배포 위치:

- 네트워크 기반(NIDS): 네트워크 트래픽을 모니터링.

- 호스트 기반(HIDS): 개별 호스트(컴퓨터)의 활동을 모니터링.

장점

- 네트워크 성능에 영향을 주지 않음(트래픽 흐름에 개입하지 않음).

- 다양한 위협 탐지가 가능하며, 규정 준수 지원(예: PCI-DSS).

- 보안 사고 분석 및 포렌식 자료 제공.

단점

- 실시간 대응 불가(관리자의 개입 필요).

- 오탐(false positive) 발생 가능성.

- 암호화된 트래픽 분석에 제한적.

IPS (Intrusion Prevention System)

정의

- IPS는 침입 방지 시스템으로, IDS의 탐지 기능을 포함하면서도 탐지된 위협에 대해 자동으로 차단하거나 완화 조치를 취하는 능동적(active) 시스템입니다.

- 네트워크 트래픽 흐름에 직접 개입하여 악성 트래픽을 차단합니다.

특징

- 탐지 및 방어 방식:

- 서명 기반, 이상 기반, 하이브리드 방식 모두 사용 가능.

- 실시간으로 악성 트래픽 차단 및 연결 종료.

- 배포 위치:

- 네트워크 인라인(inline) 방식으로 배치되어 모든 트래픽을 검사하고 제어.

장점

- 실시간 위협 차단 및 자동 대응.

- 알려진 공격뿐만 아니라 새로운 위협에도 대응 가능.

- DoS/DDoS 공격 방어 및 네트워크 가용성 보장.

단점

- 오탐 발생 시 정상 트래픽 차단 가능(서비스 중단 위험).

- 높은 성능 요구로 인해 네트워크 속도 저하 가능.

- 설정 및 유지 관리가 복잡하며 전문 지식 필요.

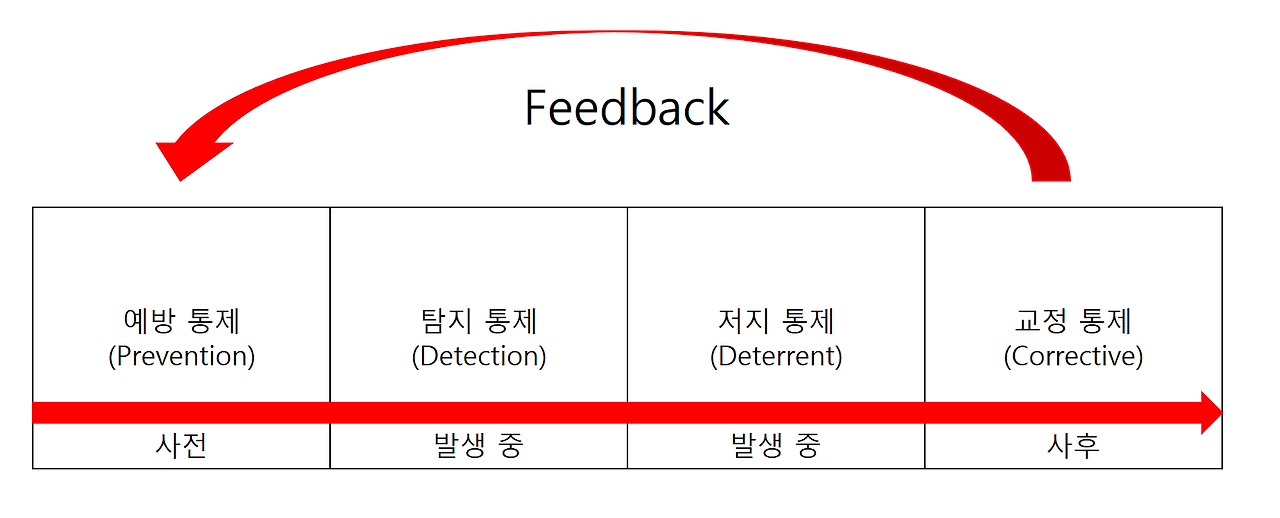

시점별 통제

1. 예방 통제 (Preventive Control)

정의

- 보안 사고가 발생하기 전에 위협과 취약점을 사전에 식별하고 방지하는 통제.

- 목표: 사고를 미리 차단하여 피해를 최소화.

주요 활동

- 정책 수립: 보안 정책, 지침, 표준을 통해 예방적 조치를 명확히 정의.

- 보안 기술 적용: 방화벽, 접근 제어 시스템, 암호화 기술 등.

- 취약점 관리: 정기적인 취약점 점검 및 보안 패치 적용.

- 교육 및 인식 제고: 임직원 대상 보안 교육 및 훈련.

- 물리적 보호: 출입 통제, CCTV 설치 등.

예시

- 방화벽 설정, 네트워크 분리, 사용자 인증 시스템(IAM), 데이터 암호화.

2. 탐지 통제 (Detective Control)

정의

- 예방 통제를 우회하거나 실패한 위협을 빠르게 탐지하여 대응할 수 있도록 하는 통제.

- 목표: 위협을 조기에 발견하여 피해를 줄일 수 있는 기회를 제공.

주요 활동

- 실시간 모니터링: 네트워크 및 시스템 로그 분석.

- 침입 탐지 시스템(IDS): 비인가 접근 및 이상 행동 탐지.

- 보안 이벤트 관리(SIEM): 다양한 보안 이벤트 데이터를 종합적으로 분석.

- 알림 및 경고: 의심스러운 활동에 대한 관리자 경고.

예시

- IDS(침입 탐지 시스템), 로그 분석 시스템, 실시간 네트워크 모니터링.

3. 교정 통제 (Corrective Control)

정의

- 이미 탐지된 위협이나 취약점에 대처하거나 문제를 해결하고 복구하는 통제.

- 목표: 사고로 인한 피해를 최소화하고 정상 상태로 복구.

주요 활동

- 사고 대응: 침해사고 발생 시 신속한 조치와 원인 분석.

- 복구 계획 실행: 백업 데이터 복원, 장애 복구 절차 수행.

- 재발 방지 대책 수립: 동일한 문제의 반복 발생 방지를 위한 개선 조치.

- 비즈니스 연속성 계획(BCP) 및 재난 복구 계획(DRP) 실행.

예시

- 백업 복구 시스템, 패치 관리 시스템, BCP/DRP 실행.

| 구분 | 예방 통제 | 탐지 통제 | 교정 통제 |

| 목적 | 사고 사전 방지 | 사고 탐지 및 경고 | 사고 해결 및 복구 |

| 적용 시점 | 사고 발생 이전 | 사고 발생 중 | 사고 발생 이후 |

| 주요 기술/활동 | 방화벽, 암호화, 접근 제어 | IDS, SIEM, 로그 분석 | 백업 복구, 패치 관리, BCP/DRP |

| 결과 | 위협 차단 | 위협 식별 및 알림 | 피해 최소화 및 재발 방지 |

시점별 탐지에서 로그

로그에 따라 탐지, 교정에 걸쳐 있다.

- 접근위로그-공격자 로그추적 탐지 통제

- 트랜잭션로그 - 복구를 위한 로그 교정 통제

| 구분 | 접근 위반 로그 | 트랜잭션 로그 |

| 목적 | 비인가 접근 탐지 및 보안 사고 예방 | 데이터 무결성 보장 및 복구 지원 |

| 주요 대상 | 네트워크, 시스템 접근 | 데이터베이스 트랜잭션 |

| 활용 분야 | 보안 모니터링, 침해 대응 | 장애 복구, 동시성 제어, 감사 |

| 저장 내용 | 비인가 접근 시도, 실패 원인 등 | 트랜잭션 변경 내역(삽입, 수정, 삭제 등) |

| 통제 유형 | 탐지 통제 | 교정 통제 |

**로그(Log)**는 정보보안에서 **탐지 통제(Detective Control)**의 핵심 요소로 작동합니다. 로그는 시스템, 네트워크, 애플리케이션 등에서 발생하는 활동과 이벤트를 기록한 데이터로, 보안 사고를 탐지하고 분석하는 데 중요한 역할을 합니다.

로그의 역할과 특징

1. 탐지 통제의 주요 도구

로그는 보안 사고가 발생한 이후 이를 탐지하고 분석하기 위한 데이터를 제공합니다. 이는 침입, 이상 행동, 또는 비정상적인 활동을 식별하는 데 필수적입니다

- 예를 들어, 로그를 통해 로그인 시도 실패, 권한 없는 접근 시도, 시스템 변경 사항 등을 확인할 수 있습니다.

2. 기록과 모니터링

- 로그는 시스템 활동의 타임라인을 제공하며, 이를 통해 사고가 발생한 시점과 원인을 추적할 수 있습니다.

- 로그 모니터링은 실시간으로 데이터를 분석하여 이상 징후를 탐지하거나 경고를 생성합니다. 이는 SIEM(Security Information and Event Management)과 같은 도구와 결합해 더욱 효과적으로 작동합니다

3. 포렌식 및 감사

- 로그는 보안 사고 이후 포렌식 조사와 감사에 사용됩니다. 이를 통해 공격자의 행동을 재구성하거나 규정 준수 여부를 검증할 수 있습니다

로그의 활용 예시

- 사용자 활동 로그: 로그인/로그아웃 기록, 파일 접근 내역.

- 시스템 로그: 운영체제 및 애플리케이션의 상태와 오류 기록.

- 네트워크 로그: 트래픽 흐름, 패킷 분석.

- 보안 이벤트 로그: 침입 탐지 시스템(IDS) 경고, 방화벽 차단 기록.

https://linfordco.com/blog/importance-of-preventive-controls/

보안 용어

기밀성(Confidentiality)

- 정의: 정보에 대한 접근을 허가된 사용자만 가능하도록 제한하여 무단 노출을 방지하는 특성.

- 예시: 암호화, 접근 제어, 다중 인증(MFA).

- 위협: 도청, 데이터 유출 등

무결성(Integrity)

- 정의: 정보가 허가되지 않은 방법으로 변경되거나 손상되지 않고 원래 상태를 유지하는 특성.

- 예시: 해시 함수, 디지털 서명, 데이터 백업.

- 위협: 데이터 변조, 위조, 악성코드 삽입 등

가용성(Availability)

- 정의: 인가된 사용자가 필요할 때 정보와 시스템에 접근할 수 있는 특성.

- 예시: 데이터 백업, DDoS 방어, 시스템 이중화.

- 위협: 서비스 거부 공격(DDoS), 시스템 장애 등

인증성(Authentication)

- 정의: 사용자나 시스템이 자신이 주장하는 정당한 주체임을 확인하는 과정.

- 예시: 비밀번호, 생체 인증(지문, 홍채), 디지털 인증서

책임 추적성(Accountability)

- 정의: 시스템 내에서 누가 어떤 행동을 했는지 추적할 수 있도록 기록하여 책임 소재를 명확히 하는 특성.

- 예시: 감사 로그, 사용자 활동 기록

부인 방지(Non-repudiation)

- 정의: 송신자나 수신자가 자신이 행한 작업(메시지 송수신 등)을 부인하지 못하도록 증명하는 특성.

- 예시: 디지털 서명, 전자 서명

IDS(Intrusion Detection System)

- 정의: 네트워크나 시스템에서 비정상적인 활동이나 침입 시도를 실시간으로 탐지하고 경고하는 보안 시스템.

- 유형: 호스트 기반 IDS(HIDS), 네트워크 기반 IDS(NIDS).

- 기능: 침입 탐지, 관리자 알림

BCP(Business Continuity Planning)

- 정의: 재난 발생 시 핵심 비즈니스 기능을 지속하기 위한 계획.

- 구성 요소: 사업 영향 분석(BIA), 복구 전략 개발, 테스트 및 유지 관리.

- 목적: 조직 운영의 연속성과 복원력 확보

DRP(Disaster Recovery Plan)

- 정의: 재해나 재난 발생 후 IT 시스템과 데이터를 신속히 복구하기 위한 계획.

- 주요 내용: 대체 사이트 준비(핫사이트, 웜사이트 등), 데이터 복구 절차.

- 목적: 조직의 IT 자산 복구 및 업무 정상화